Archive for outubro 2016

quinta-feira, 20 de outubro de 2016

Posted by Rafael Holanda

Instalando programas .exe no domínio por script .bat

Via: https://www.profissionaisti.com.br/2016/10/instalando-programas-exe-no-dominio-por-script-windows-server/

Para solucionar este problema iremos trabalhar com as seguintes etapas:

- Iremos descobrir o formato de instalação via comando do software

- Após descobrir o formato, iremos instalar em uma estação

- Após instalar em uma estação, iremos copiar o software para uma estação/servidor e montaremos o script.

- Após montado o script, iremos copiar para a pasta sysvol do servidor

- Depois de ter copiado para a pasta sysvol do servidor, iremos vincular a algum usuário específico com permissões elevadas(de instalação).

- Logar na estação com o usuário específico.

1 – Iremos descobrir o formato de instalação via comando do software.

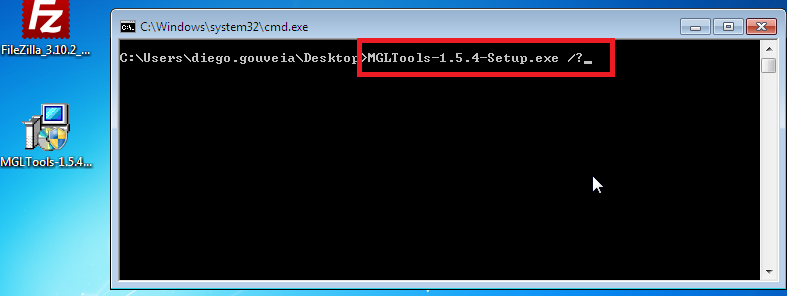

Essa descoberta pode ser feita com o comando “/?”. Para isso iremos trabalhar com o software MGLTools,no qual está no formato .exe.

Caso deseje baixá-lo para testar junto com o artigo, clique aqui!

Abriremos o prompt de comando para verificar a instalação silenciosa. Com o prompt de comando aberto digite o nome do software como está salvo na estação + /?, conforme imagem abaixo.

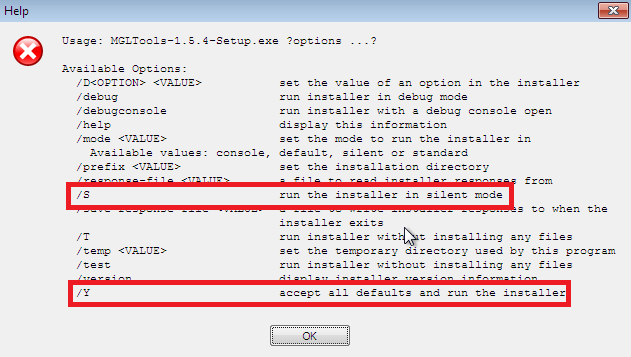

Após ter digitado irá aparecer uma janela com as informações do software, como a figura abaixo.

Notamos acima que a instalação silenciosa do software se da pelo /s (run the installer in silent mode) e usando o comando /y (accept all defaults and run the installer). Ou seja, através do comando /s iremos instalar o software e o /y será para aceitarmos os termos.

Caso ainda tem dúvidas de como descobrir a instalação silenciosa de programa, segue este link para saber mais: eduardosena.blog.br/como-descobrir-comando-para-instalacao-silenciosa-de-programas/

2 – Após descobrir o formato, iremos instalar em uma estação

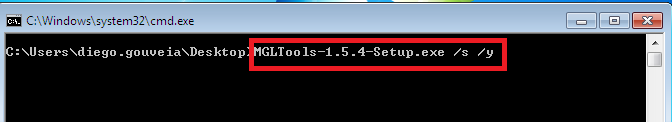

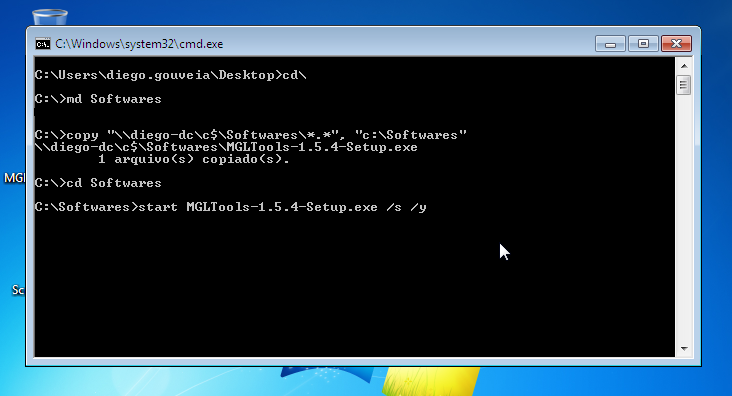

Com os comandos descobertos, digitaremos no prompt de comando:

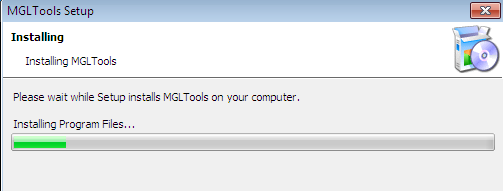

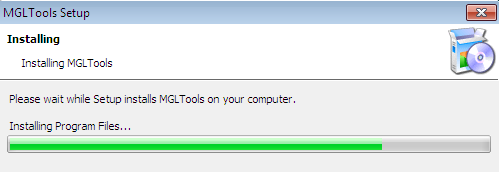

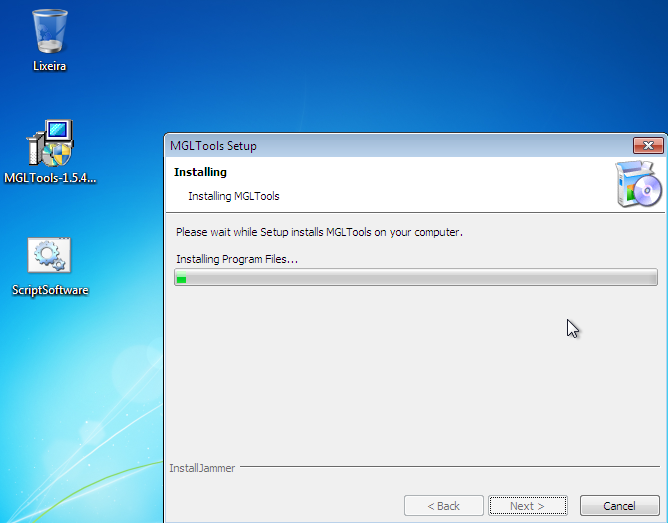

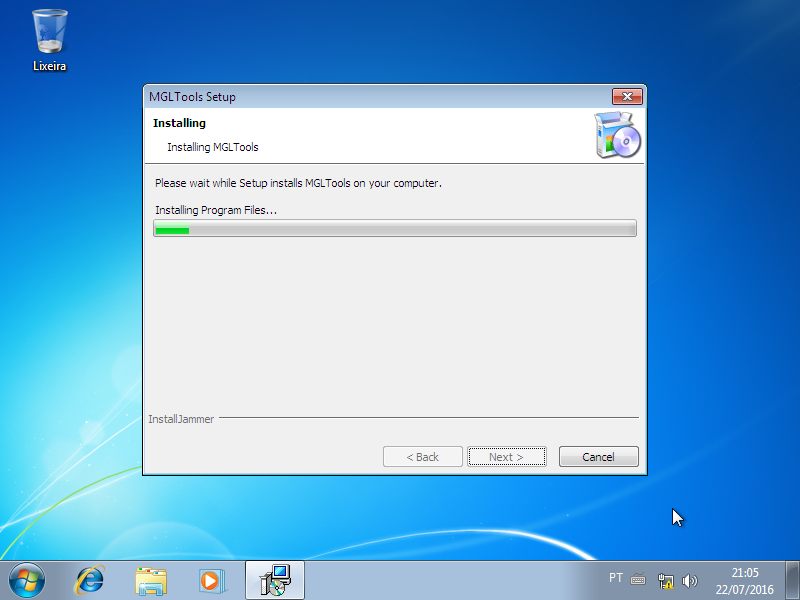

Note que depois de digitado o comando o software irá instalar sem interação com o usuário.

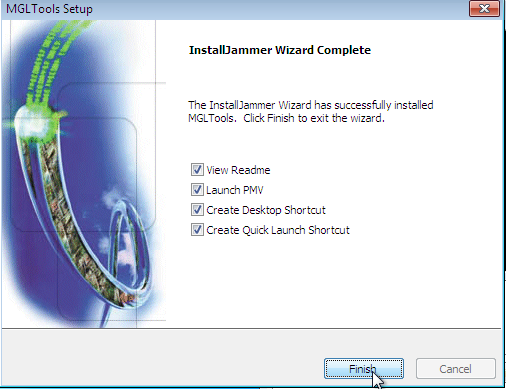

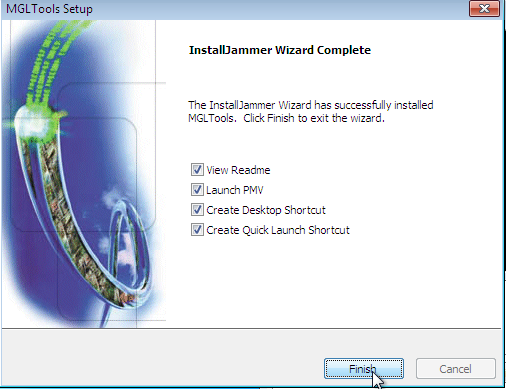

Após ter instalado, aparecerá somente uma tela para clicar em Finish. Notamos que aqui está tudo ocorrendo como queremos, ou seja, o programa instalando via linha de comando sem a necessidade de clicar em next/next/next…

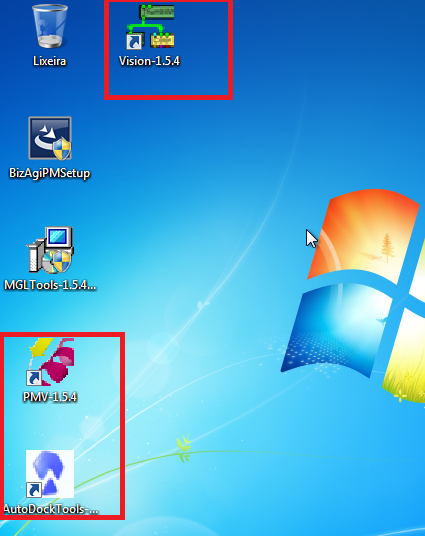

Clicando em Finish, veja que o programa foi instalado:

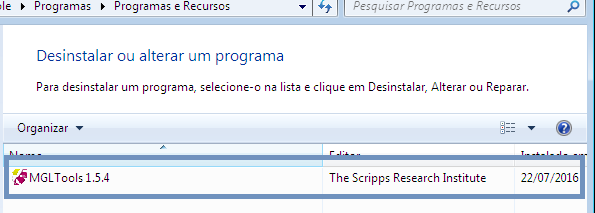

Para confirmar iremos em programas instalados.

Veja acima que o software foi instalado. Agora iremos desinstalar o programa da estação, já que iremos instalá-lo via script. Não esqueça de desinstalar o programa!

Agora iremos para a 3º etapa somente após ter desinstalado o programa (caso for fazer o teste do script na mesma estação).

3 – Após instalar em uma estação, iremos copiar o software para uma estação/servidor e montaremos o script

Para que copiar para o servidor o software? A ideia é que o script que montaremos faça uma cópia desse software para a estação cliente e da própria estação ele execute o software e instale.

No meu caso irei copiar o software para o meu servidor. Com isso irei fazer uma pasta no disco local C:\ chamada softwares. A ideia é que quando executarmos os script ele copie o software para o disco local C:\ da estação cliente. Então vamos lá:

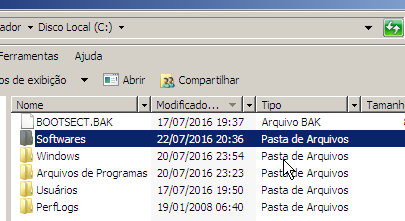

Criamos uma pasta chamada softwares no diretório C:\ do servidor. A pasta em criamos, ou que irá fazer nos seus testes, tem que estar compartilhada para o(s) usuário(s) que serão vinculados ao script e com as permissões necessárias. Veja a pasta criada abaixo:

Dentro dela está uma cópia do software MGLTools.

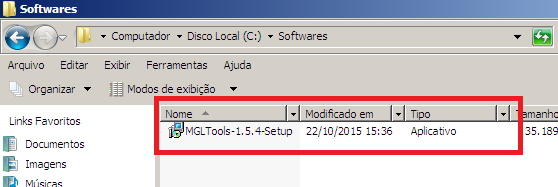

Agora iremos na estação cliente e tentaremos acessar o diretório onde está a cópia do software. O por que disso? Justamente para verificarmos se o(s) usuário(s) estão conseguindo “enxergar” o arquivo e já podemos aqui verificar se as permissões estão OK.

Da estação cliente, logado com o usuário (diego.gouveia) em que iremos vincular o script, tentaremos acessar o compartilhamento: \\diego-dc\c$\Softwares. Caso você deseja acessar o compartilhamento criado, digite \\nomedaestação\

Veja acima que consegui acessar a pasta criada no servidor pelo \\ e consigo visualizar o arquivo. Aqui já sei que, quando começar a montar o script, já não irão acontecer erros em relação a acesso/permissões. Uma dica que dou é copiar o arquivo para alguma pasta e verificar se o usuário consegue copiar. Sabendo que as permissões estão Ok, iremos começar a montar o script:

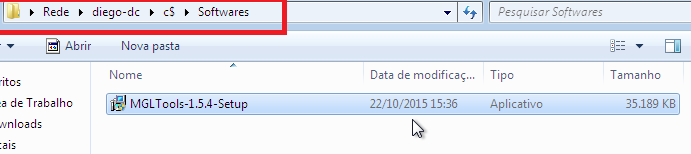

Abra o bloco de notas na estação cliente e com o usuário que será vinculado o script digite:

cd\ md Softwares copy "\\endereçodecompartilhamentodapasta\*.*", "c:\Softwares" cd Softwares start nomedoexecutavel /comandodeinstalaçãoviaprompt

No meu exemplo ficou:

O comando cd\ é para que o usuário logado consiga com script voltar para o diretório C:\ da estação para criar uma pasta chamada Softwares (md Softwares). Após criada a pasta Softwares dentro do diretório c:\ da estação cliente, ele irá copiar TUDO (*.*) que está dentro da pasta Softwares do endereço “\\diego-dc\c$\Softwares\*.*”, e jogar na pasta Softwares da estação cliente. Depois, ele irá entrar no diretório Softwares (cd Softwares) da estação cliente e executa o comando instalação do programa: start…

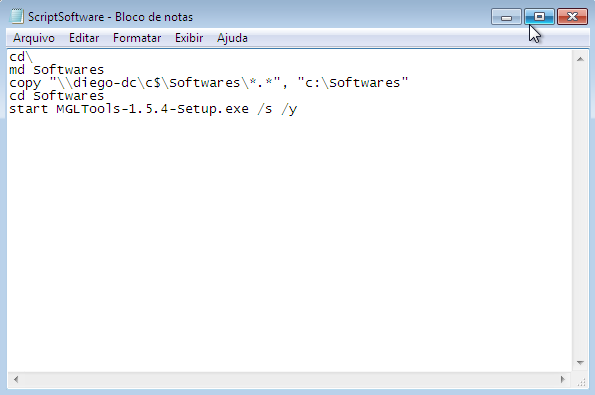

Com o script montado, iremos salvá-lo na área de trabalho do usuário no formato.bat e executarei para verificar se o mesmo executa.

Veja acima que salvei com o nome ScriptSoftware.bat na área de trabalho do usuário. Agora iremos executá-lo e verificaremos se o mesmo consegue fazer tudo que foi prometido:

Executando o script:

Veja que o programa foi instalado via Script.

PRONTO. Aqui já sei que meu script está funcionando e sei que ele está fazendo tudo como eu quero. Agora iremos deletar a pasta criada (Softwares) no disco local C:\ e mais uma vez desinstalar o programa. Porque novamente? Por que na primeira que instalamos e desinstalamos foi quando estávamos montando o script (descobrindo a instalação via linha de comando) e agora instalamos pelo script feito. Então, vou deletar a pasta criada e desinstalar o programa por que vamos para o teste oficial (com o usuário logando)

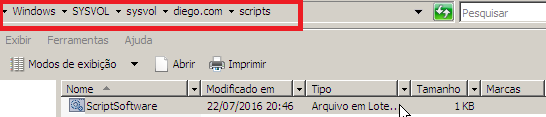

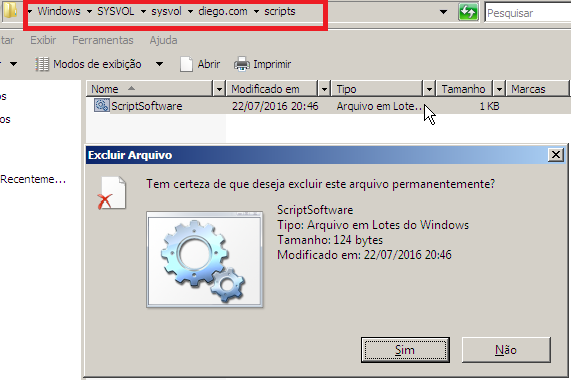

4 – Após montado o script, iremos copiar para a pasta sysvol do servidor

A pasta sysvol é responsável pelo armazenamento de scripts usados por GPOs. Dentro da pasta há outra chamada scripts e é nesta que colocaremos nosso script feito na estação cliente. Então copie o script feito na estação de teste e cole dentro da pasta Windows\SYSVOL\sysvol\nomedoseudominio\scripts. Veja abaixo como ficou:

Com o script copiado iremos para o próximo passo:

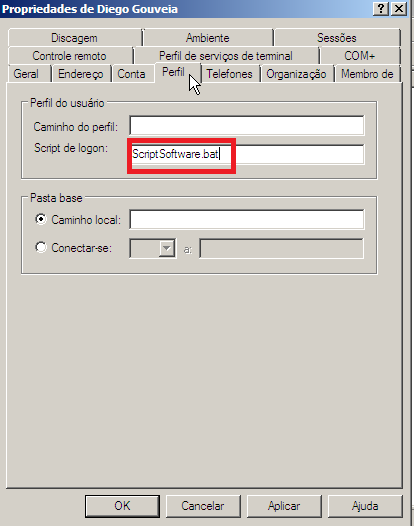

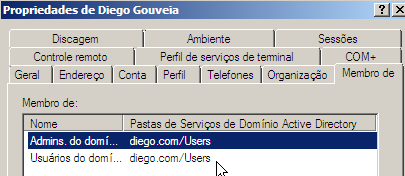

5 – Depois de ter copiado para a pasta sysvol do servidor, iremos vincular a algum usuário específico com permissões elevadas (de instalação)

Irei abrir meu ADDS e irei nas propriedades do usuário que será vinculado (o mesmo que usei de teste, Diego Gouveia). Nas propriedades do user, irei na aba Perfil e em script de logon digitarei conforme o NOME que está nomeado o script + .bat no final. Veja abaixo:

Agora irei verificar as permissões do usuário:

Note que o mesmo está no grupo Admins do domínio. Ou seja, assim que logar na estação ele terá permissão necessária de instalação. Próximo passo:

6. Logar na estação com o usuário específico.

Agora iremos logar com o Diego Gouveia e verificaremos que irá copiar o executável para o diretório c:\softwares e irá instalar o programa MGTools sem a interação, isto é, de forma automática.

Logando:

PROGRAMA INSTALADO COM SUCESSO! Pronto galera, depois disso podemos agora retirar tudo que foi feito para da próxima vez que o usuário logar não ficar instalando as coisas:

Excluindo o ScriptSoftware.bat

E lembre-se de ir depois na aba perfil e apagar o nome dado em script de logon.

Bom galera, eu quis demonstrar como fazer a instalação de programas .exe em seu domínio. Muitos aqui podem falar: “mas o usuário tem que ter permissões, mas blá, blá…”

Imagina você ter que instalar um software indo em next/next/, copiando do servidor tudo de forma manual e em muitas estações? Chato demais. Essa é uma boa técnica e também podemos melhorar o script, colocando para a instalação de outros programas depois do primeiro e tudo de forma automática. Eu desenvolvi isso depois de ter que instalar um software em 50 estações. Terminei tudo dentro de 10 minutos. Façam proveito e melhorem, caso haja necessidade

Este artigo também pode ser visto no site: www.diegogouveia.com.br

O post Instalando programas .exe no domínio por script – Windows Server apareceu primeiro em Profissionais TI.

quarta-feira, 19 de outubro de 2016

Posted by Rafael Holanda

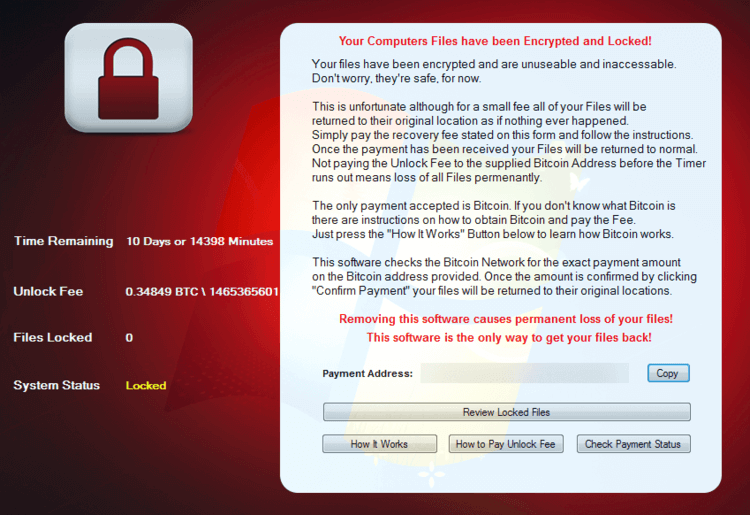

RANSOMWARE

Via: https://www.profissionaisti.com.br/2016/09/ransomware-sequestrador-de-arquivos-como-se-proteger-desta-ameaca/

Ransomware é um tipo de malware que, após infectar o sistema, cobra um determinado preço pelo resgate dos arquivos infectados. Sem dúvida, uma grande dor de cabeça para quem não está protegido.

Alguns tipos de Ransomwares criptografam os arquivos impossibilitando sua abertura de forma simples. Já outros, apenas travam o sistema, exibindo uma mensagem na tela de como pagar o resgate, que pode variar entre U$ 100 até U$1000 dólares. O único método para recuperar os arquivos é através de uma chave privada, que infelizmente é mantida nos servidores dos criminosos e só é fornecida com o pagamento. Mesmo a vítima realizando o pagamento, não há garantias do resgate e a conscientização é fundamental, pois ainda não há ferramentas de descriptografia disponíveis para todos os tipos de Ransomware existentes.

E o número de vítimas está crescendo: segundo a KasperskyLab, a quantidade de usuários atacados por Ransomware de criptografia aumentou de 131 mil para 718 mil em 2015-2016. Como exemplo, podemos citar o Ransomware CryptoWall, que foi descoberto em 2014 e até hoje continua infectando sistemas em todo o mundo, levando prejuízos financeiros e psicológicos para as pessoas, principalmente ligadas no ramo empresarial.

Extensões criptografadas pelo Ransomware

Quando o seu computador é infectado pelo vírus CryptoWall, diversas extensões são criptografadas e as mais comuns são: (xls, wpd, wb2, txt, tex, swf, SQL, tf, RAW, ppt, png, pem, pdf, pdb, PAS, odt, obj, msg, mpg, mp3, lua, key, jpg, hpp, gif, eps, DTD, doc, der, CRT, cpp, cer, bmp, bay, avi, Ava, ass, asp, js, py, PL, dB).

O mercado negro de Ransomware tem se mostrado muito lucrativo, como apontam diversas empresas de segurança. O primeiro vírus que criptografa arquivos conhecido foi o Dirty Decrypt, após ele veio o CryptoLocker, PowerLocker, Citroni, CryptoWall, CryptoWall 2, CryptoWall 3, Torrent Locker, Cryptographic Locker e recentemente o TeslaCrypt, que utiliza criptografia simétrica RSA-2048 para criptografia.

Conheça abaixo alguns exemplos de Ransomware:

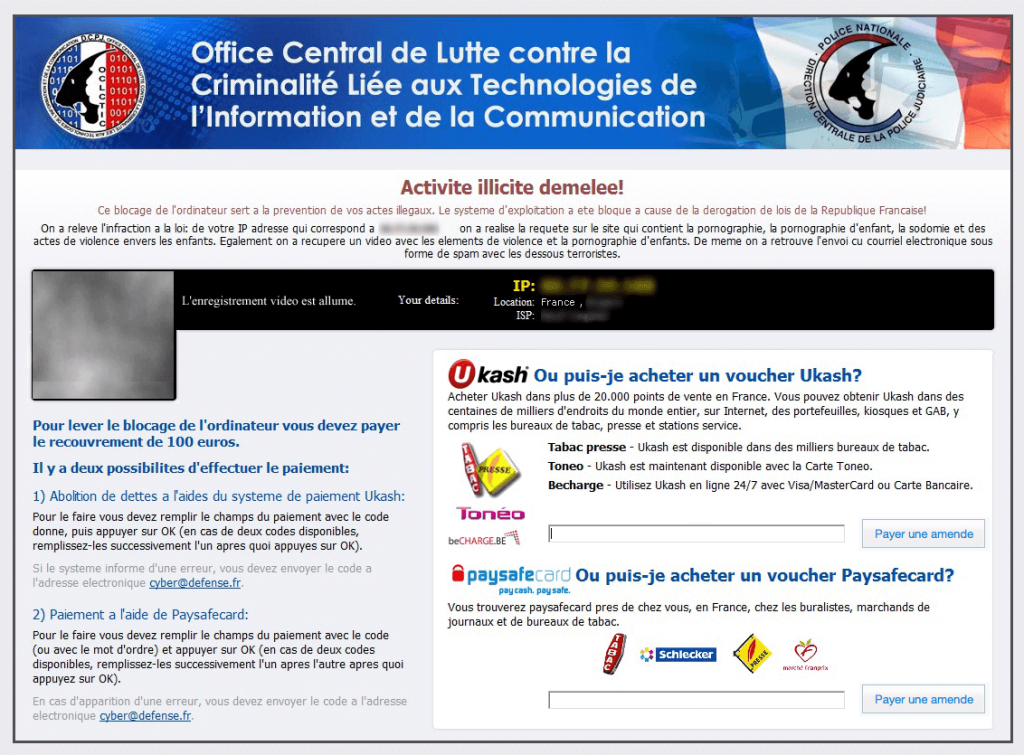

Ransomware Reveton

Em 2012, foi descoberto o Ransomware conhecido como Reveton, que começou a se espalhar rapidamente.

Quando o sistema é infectado, é exibido um aviso supostamente vindo de uma agência de segurança, alegando que o computador tem sido usado para atividades ilegais, como o download de software pirata.

O aviso informa ao usuário que, para desbloquear o sistema, é necessário pagar uma multa utilizando um serviço como Ukash ou paysafecard. Para reforçar que o aviso é verdadeiro, é exibido na tela do computador o endereço IP além da imagem da webcam, dando a sensação de que realmente o computador está sendo vigiado por alguém.

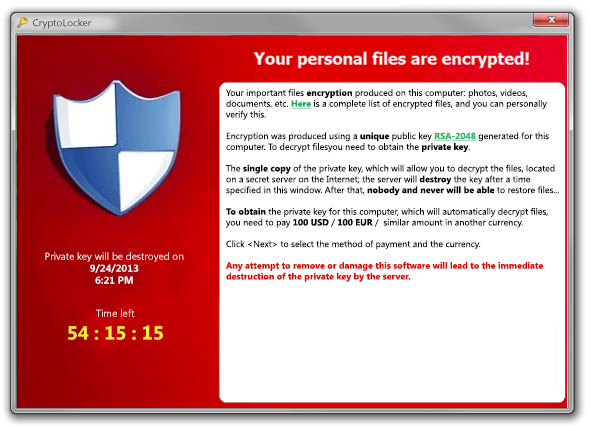

Ransomware CryptoLocker

Uma nova versão do vírus que criptografa arquivos reapareceu em setembro de 2013, como um trojan chamado CryptoLocker, e que agora gerava uma chave de criptografia de 2048 bits RSA.

Esse vírus exibe uma mensagem dizendo que irá excluir a chave privada se um pagamento de Bitcoin não for realizado dentro de 3 dias após a infecção.

Devido a complexidade e o tamanho da Chave de criptografia que usa, os analistas e os afetados pelo Ransomware Cryptolocker o consideram extremamente difícil de reparar.

Estima-se que, pelo menos, US 3 milhões foram extorquidos com o malware.

Ransomware CryptoLocker.F e TorrentLocker

Em setembro de 2014, surgiu uma nova onde de trojans ransomware, sendo o primeiro alvo na Austrália, nomeados CryptoWall e CryptoLocker (como um CryptoLocker 2.0, sem relação com o CryptoLocker original).

Os trojans se espalhavam através de e-mails fraudulentos com mensagens sobre falhas de encomenda.

A Symantec informou que estas novas variantes, que se identificou como CryptoLocker.F, não tem relação com o CryptoLocker original devido as diferenças nas suas operações.

Outro trojan criado nesta época foi o Ransomware Torrent Locker, que também usa a mesma keystream para cada computador infectado, tornando a criptografia difícil de ser quebrada.

No final de 2014, foi estimado que mais de 9.000 usuários tinham sido infectados pelo Torrent Locker.

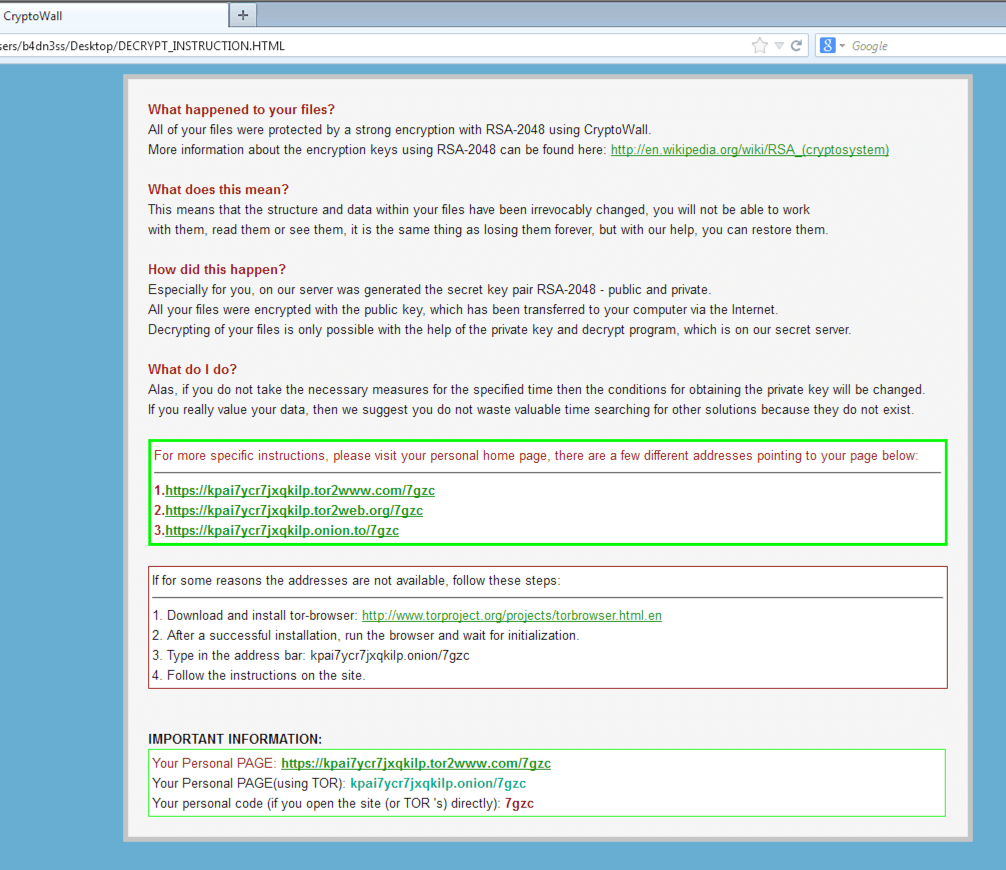

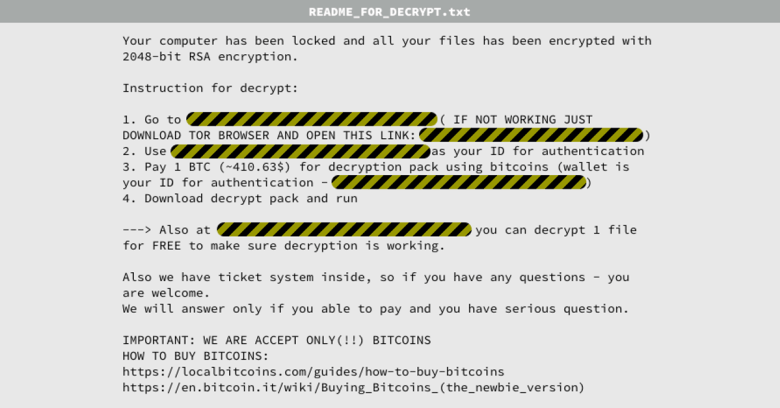

Ransomware Cryptowall – Help Decrypt

Outro perigoso Ransomware, o Cryptowall, apareceu pela primeira vez em 2014. Ele foi distribuído como parte de uma maliciosa campanha de rede de publicidade no final de setembro de 2014, tendo como alvos vários sites. Os anúncios eram redirecionados para sites fraudulentos que usavam plugins para o navegador baixar os dados.

O vírus que criptografa arquivos utiliza o JavaScript como parte de um anexo de e-mail, que baixa executáveis disfarçados como imagens JPG.

Para evitar a detecção pelo antivírus, o malware Cryptowall cria novos executáveis do explorer.exe e svchost.exe para se comunicar com seus servidores.

Além da criptografia de arquivos, o vírus que criptografa arquivos também exclui as cópias de sombra de volume, e instala spyware para rouba senhas e carteiras Bitcoin.

A versão mais recente, o Cryptowall 4.0, reforçou seu código para evitar a detecção pelo antivírus e criptografa não só os dados, mas também os nomes de arquivos.

Ransomware KeRanger

KeRanger é o primeiro Ransomware desenvolvido para o sistema operacional da Apple, OS X. Ele apareceu em março de 2016.

O KeRanger criptografa os arquivos do usuário e pede um pagamento em Bitcoin para descriptografar os arquivos.

Para ser instalado no sistema, há um executável com a extensão .DMG que está disfarçado como um arquivo Rich Text. O vírus dorme por três dias, em seguida, começa a criptografar os arquivos.

Ele adiciona um documento de texto para obter instruções sobre como descriptografar os arquivos e usa a chave pública de 2048 RSA para criptografar.

Para quem achava que não existia vírus para os sistema da Apple, aqui está um exemplo que a segurança nunca é 100%.

Ransomware Manamecrypt – CryptoHost

Esse vírus que criptografa arquivos informa que seus dados estão criptografados e exige um pagamento de ,33 bitcoins ou cerca de US140,00 dólares para obter seus arquivos de volta. Mas na realidade os seus dados não são criptografados, e sim copiados em um lugar protegido por senha utilizando arquivos .rar.

Quando o CryptoHost infecta o computador da vítima, ele move certos arquivos de dados em um lugar protegido localizado na pasta C: \ Users \ [nome do usuário] \ AppData \ Roaming. Este arquivo terá um nome de 41 caracteres e sem extensão.

Como se proteger?

Tal como em outras formas de softwares maliciosos, os anti-vírus podem não detectar uma instalação do Ransomware, especialmente os mais recentes. Se um ataque é detectado em seu estágio inicial, vai levar um tempo para a criptografia ocorrer, e com a remoção imediata do Ransomware os danos serão menores.

Você deve ter uma preocupação especial ao lidar com os Ransomwares, utilizando um bom anti-vírus com outras políticas de segurança que te ajudarão na prevenção.

Mantenha uma cópia de segurança dos dados armazenados em locais protegidos, pois os malwares podem criptografar um Backup que esteja armazenado em um HD USB ou servidor de backup. Você pode tentar realizar uma restauração da copia de sombra de arquivos ou fazer uma recuperação de arquivos utilizado um sistema tipo o Data Recovery. Geralmente, o Ransomware exclui o arquivo original e cria um novo criptografado. A ideia aqui e recuperar os arquivos que foram excluídos pelo Ransomware.

Enquanto algumas ameaças e ataques de Ransomware não podem ser totalmente eliminadas, o uso da estratégia de segurança em camadas é a melhor possível. Mantenha um backup dos seus arquivos isolado da sua rede principal.

Recentemente a Kaspersky, juntamente com outras empresas de segurança, conseguiram recuperar algumas chaves de criptografia do Ransomware CoinVault nos servidores dos criminosos. Para você tentar recuperar seus arquivos, acesse o link > Kaspersky.

No momento são essas informações que tenho para auxiliar na tentativa de proteção, remoção e recuperação de arquivos criptografados. Se você tiver alguma outra solução que funcione, compartilhe conosco, pois realmente essas ameaças podem complicar a vida de muita gente!

Se você ainda não foi atingido por essa ameaça, como dizem, o melhor remédio é a prevenção.

Artigo publicado originalmente em Blog Marco Andrade

quinta-feira, 13 de outubro de 2016

Posted by Rafael Holanda